| Наши партнеры |

|

| Категории раздела |

|

Техника [0]

Технические средства и все что с ними связано.

|

|

Общество [3]

Информационная безопасность людей и общества.

|

|

Программы [4]

Информационная безопасность программного обеспечения.

|

|

| Погода |

|

| Топ вирусов |

|

| Статистика |

Онлайн всего: 1 Гостей: 1 Пользователей: 0 |

|

Как защитить себя от вируса Conficker

| Conficker Worm: Protect Windows from

Conficker....

Червь Conficker: защита ОС Windows Опубликовано:

6 февраля 2009 Эта статья призвана помочь пользователям и

специалистам, предоставив консолидированную информацию о черве

Conficker, способах защиты и восстановления зараженных систем. Общая

информация о черве Conficker23 октября 2008 года корпорация

Microsoft выпустила обновление по информационной безопасности MS08-067,

чтобы устранить уязвимость в службе сервера ОС Windows, которая на

момент выпуска обновления подвергалась лишь редким узконаправленным и

ограниченным атакам. Уязвимость могла позволить анонимному

злоумышленнику успешно получить полный контроль над уязвимой системой

через сетевую атаку. Данный вектор атак традиционно описывается как

сетевой «червь». После выпуска обновления MS08-067

Центр Microsoft по защиты от вредоносного ПО (Malware Protection Center

или MMPC) обнаружил несколько вариантов червя Win32/Conficker в

открытом Интернете: - Worm:Win32/Conficker.A:

обнаружен и идентифицирован Microsoft Malware Protection Center (MMPC)

21 ноября 2008 года

- Worm:Win32/Conficker.B:

обнаружен и идентифицирован Microsoft Malware Protection Center (MMPC)

29 декабря 2008 года

- Win32/Conficker.C:

обнаружен и идентифицирован Microsoft Malware Protection Center (MMPC)

20 февраля 2009 года*

-

Win32/Conficker.D: обнаружен и идентифицирован Microsoft Malware

Protection Center (MMPC) 04 марта 2009 года**

-

Win32/Conficker.E: обнаружен и идентифицирован Microsoft Malware

Protection Center (MMPC) 08 апреля 2009 года

| | *Также известен как Conficker B++ | | | **Также известен

как Conficker.C и Downadup.C |

Что произошло

1 апреля 2009 года?Системы, зараженные последней версией червя

Conficker начали использовать новый алгоритм определения доменов, к

которым подсоединяться. Microsoft не выявила никаких других действий,

имевших место 1 апреля 2009 года. Возможно, системы с последней версией

червя Conficker могли быть модернизированы до более новой версии 1-го

апреля, взаимодействуя с доменами из нового списка. Однако эти системы

также могли быть модернизированы в любой момент до или после 1-го апреля

с помощью одноранговых соединений («peer-to-peer» channel). История

Conficker- 21 ноября 2008 года Microsoft Malware Protection

Center (MMPC) обнаружил и идентифицировал вредоносное ПО Worm:Win32/Conficker.A.

Данный червь пытается распространяться, используя уязвимость,

устраненную обновлением MS08-067,

посредством сетевых атак. MMPC добавил сигнатуры и необходимый для

удаления вредоносного ПО функционал в Microsoft ForeFront, Microsoft

OneCare и Windows Live OneCare Safety Scanner в тот же день.

- 25

ноября 2008 года Microsoft Malware Protection Center (MMPC)

распространил информацию

о Worm:Win32/Conficker.A

через блог

организации.

- 29 декабря 2008 года Microsoft Malware Protection

Center (MMPC) обнаружил и идентифицировал второй вариант вредоносного ПО

Worm:Win32/Conficker.B

и добавил сигнатуры и необходимый для удаления вредоносного ПО

функционал в Microsoft ForeFront, Microsoft OneCare, а также Windows

Live OneCare Safety Scanner в тот же день. Worm:Win32/Conficker.B

пытается распространяться несколькими путями:

| 1. | | Инфицируя системы,

используя уязвимость устраненную обновлением MS08-067

через сетевые атаки. | | 2. | | Копируя себя в папку ADMIN$\System32 на

атакуемой машине и назначая расписание ежедневного запуска этого файла.

Сначала червь пытается использовать аутентификационные данные

пользователя, который в данный момент авторизован в системе. Эта попытка

может быть успешной в сетевых окружениях, где одна и та же учетная

запись пользователя используется для различных ПК в сети, если у учетной

записи имеются права администратора. Если эта попытка не срабатывает,

то червь использует другой метод: получив список учетных записей с

атакуемой машины он пытается подключиться к ПК, используя каждое имя

пользователя и список слабых паролей (например: "1234", "password" или

"student"). Если одна из этих комбинаций срабатывает и данная учетная

запись имеет права на запись, то черв копирует себя в папку ADMIN$. | | 3. | | Копируя

себя на съемные носители информации, такие как such USB диски или

другие портативные хранилища информации, используя функцию Автозапуска

(AutoPlay), чтобы запустить себя. Примечание:

Второй и третий векторы атак, перечисленные выше, не используют

уязвимость описанную в MS08-067.

Поэтому возможно, что атаки таких типов могут быть успешными и против

машин, на которых установлено обновление MS08-067. |

- 31

декабря 2008 года Microsoft Malware Protection Center (MMPC)

распространил информацию

о Worm:Win32/Conficker.B

через блог

организации.

- 13 января 2009 года Microsoft Malware Protection

Center (MMPC) добавил возможность удаления обоих типов предоносного ПО Worm:Win32/Conficker.A

и Worm:Win32/Conficker.B

к январскому выпуску бесплатной утилиты Windows

Malicious Software Removal Tool (MSRT) и распространил информацию

об этом через свой блог.

- 22 января 2009 года Microsoft Malware Protection Center (MMPC)

предоставил консолидированную техническую информацию

о Worm:Win32/Conficker.B

в своем блоге.

- 20

февраля 2009 года Microsoft Malware Protection Center (MMPC)

предоставил консолидированную техническую информацию

о Worm:Win32/Conficker.С

в своем блоге.

- 27

марта 2009 года Microsoft Malware Protection Center (MMPC) предоставил

консолидированную техническую информацию

о Worm:Win32/Conficker.D

в своем блоге

с предупреждением о том, что 1 апреля запрограммировано выполнение этой

модификацией вируса запроса на загрузку дополнительного вредоносного

кода и активизации всей сети компьютеров, зараженных Win32/Conficker.D.

Защита

ПК от Conficker- Установите обновление по безопасности,

описанное в MS08-067.

Просмотрите бюллетень по информационной безопасности для получения

более подробной информации об уязвимости, списке подверженного ПО,

инструментах и инструкциях для развертки обновления.

- Убедитесь,

что вы используете обновленное антивирусное ПО от надежного поставщика,

например, Microsoft

Forefront Client Security или Windows

Live OneCare. Пробная версия Forefront Client Security быть

загружена с сайта Microsoft и, будучи установлена на клиентскую

машину, способна обеспечить надежную защиту ПК от Conficker.

Антивирусное ПО может быть также получено от доверенных поставщиков,

входящих в альянс Virus

Information Alliance.

- Изолируйте машины, на которых ещё не

установлено обновление MS08-067,

и устаревшие системы, с помощью способов, описанных в статье Microsoft

Windows NT 4.0 and Windows 98 Threat Mitigation Guide.

- Применяйте

«сильные» пароли, как описано в статье Creating

a Strong Password Policy whitepaper.

- Отключите функцию

Автозапуска (AutoPlay) через реестр или используя групповые политики,

как описано в Microsoft Knowledge Base Article 953252. Примечание:

Клиенты, использующие Windows 2000, Windows XP и Windows Server 2003,

должны установить обновление связанное с Microsoft

Knowledge Base Article 953252, чтобы иметь возможность успешно

отключить функцию AutoRun. Клиенты, использующие Windows Vista и Windows

Server 2008, должны установить обновление связанное с бюллетенем MS08-038,

чтобы иметь возможность успешно отключить функцию AutoRun.

Удаление

Conficker с зараженных ПК- Вручную загрузите инструмент MSRT

на неинфицированный ПК и примените его к зараженным ПК, чтобы

автоматически очистить их от вредоносного ПО. Примечание:

Дополнительная информация по установке и развертыванию MSRT в

инфраструктуре предприятия может быть получена здесь Microsoft

Knowledge Base Article 891716.

- Пользователи, которые по

каким-то причинам не могут применить MSRT в их окружении, могут

обратиться к статье базы знаний Microsoft

Knowledge Base Article 962007 за дополнительной информацией о том,

как удалить Worm:Win32/Conficker.B

вручную.

| Лица,

располагающие информацией о черве Conficker могут сообщить ее в

локальные отделения международных правоохранительных органов. Кроме

того, корпорация Microsoft организовала горячую линию Antivirus Reward

Hotline, +1-425-706-1111 и почтовый ящик Antivirus Reward Mailbox, avreward@microsoft.com,

где можно поделится конфиденциальной информацией. |

|

Источник: http://www.microsoft.com/rus/protect/default.mspx |

| Категория: Программы | Добавил: Admin (04.03.2010)

| Автор: Microsoft

|

| Просмотров: 2750

|

|

|

| Обучение |

|

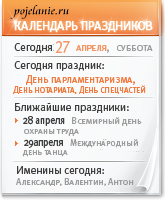

| Праздники |

|

|